Microsoft Azure ได้บรรเทาผลกระทบจากการโจมตีด้วยบอตเน็ตครั้งใหญ่ที่สุดในประวัติศาสตร์ โดยมีอุปกรณ์กว่า 500,000 เครื่อง ถูกใช้ส่งข้อมูลสูงสุดถึง 15.72 เทราบิตต่อวินาที (Terabits per second) ไปยังเอนด์พอยต์คลาวด์แห่งหนึ่งในออสเตรเลีย ซึ่งเทียบเท่ากับการสตรีมภาพยนตร์ Netflix 3.5 ล้านเรื่องพร้อมกัน ต่อวินาที

ในบล็อกโพสต์ Microsoft อ้างว่าระบบป้องกัน DDoS ของ Azure สามารถตรวจจับการโจมตีและกรองทราฟฟิกได้ ทำให้ลูกค้าไม่ได้รับผลกระทบใด ๆ แต่ได้กระตุ้นเตือนให้องค์กรต่าง ๆ ตรวจสอบความปลอดภัยบนอุปกรณ์ใด ๆ ที่เชื่อมต่ออินเทอร์เน็ต เพื่อช่วยป้องกันการโจมตีในอนาคต

รายละเอียดการโจมตี

การโจมตีแบบ Distributed Denial of Service (DDoS) ใช้วิธีการบอตเน็ตจากระบบและอุปกรณ์ที่ติดไวรัสเพื่อส่งทราฟฟิกปริมาณมหาศาลอย่างที่ไม่เคยมีมาก่อนไปยังเว็บไซต์และเซิร์ฟเวอร์เฉพาะ เพื่อทำให้ระบบล่ม เป็นวิธีการใช้กำลังเข้าปะทะ (brute-force method) เพื่อหยุดการทำงานของบริการ ซึ่งจะมีประสิทธิภาพอย่างยิ่งหากไม่มีการป้องกันที่เหมาะสม

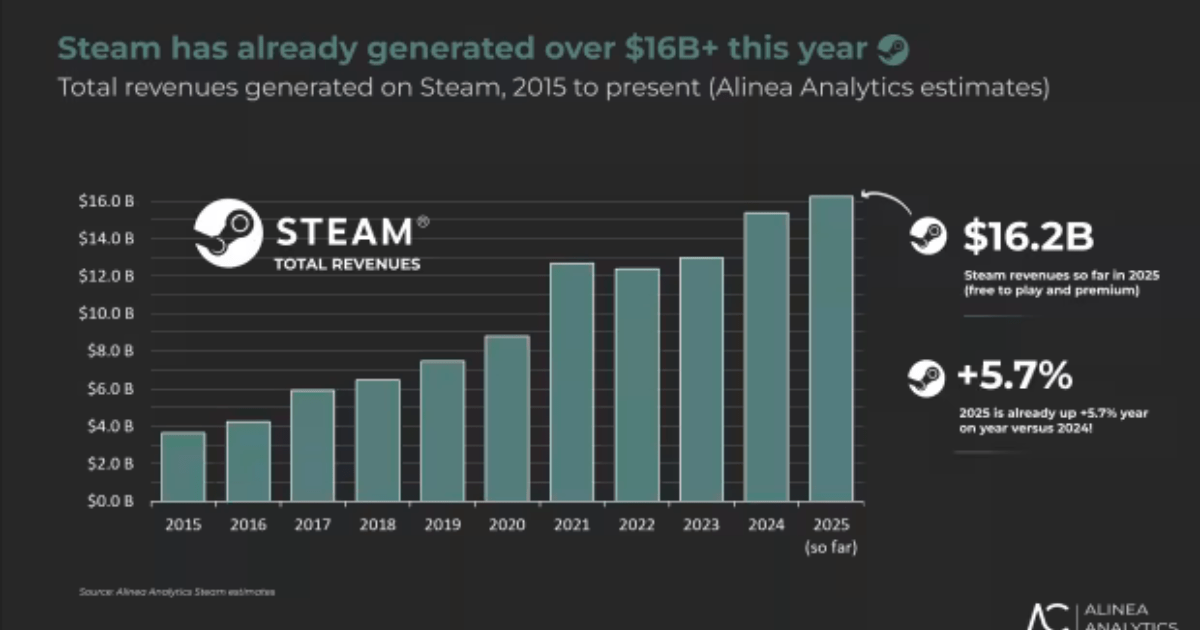

ในช่วงไม่กี่ปีที่ผ่านมา ขนาดของการโจมตี DDoS ก็เติบโตขึ้นอย่างทวีคูณเช่นกัน เฉพาะในปีนี้เราได้เห็นการโจมตีที่ทำลายสถิติ โดยมีการส่งทราฟฟิก 7.3 Tbps ในเดือนมิถุนายน ตามมาด้วยการโจมตีที่ใหญ่กว่า 11.5 Tbps ในเดือนกันยายน แต่ทั้งหมดนั้นถูกทำให้ดูเล็กลงเมื่อเทียบกับการโจมตีครั้งล่าสุดนี้ ซึ่งทำความเร็วได้ถึง 15.72 Tbps ในช่วงพีค

การเปลี่ยนแปลงของวิธีการโจมตีและการป้องกัน

ไม่เพียงแต่ขนาดของการโจมตี DDoS ที่เพิ่มขึ้น แต่รูปแบบการโจมตีก็กำลังเปลี่ยนไปเช่นกัน NetworkWorld อ้างถึง Sunil Varkey นักวิเคราะห์ความปลอดภัย ที่เน้นว่าการโจมตี DDoS มีลักษณะคล้ายกับเหตุการณ์ “ตีแล้วหนี” (hit-and-run incidents) มากขึ้น โดยการโจมตีจะดำเนินการด้วยความรุนแรงอย่างไม่น่าเชื่อในช่วงเวลาสั้น ๆ สิ่งนี้อาจทำให้ระบบป้องกันตอบสนองได้ยาก แต่ในกรณีนี้ดูเหมือนว่า Microsoft Azure สามารถรักษาการทำงานไว้ได้พร้อมกับการบรรเทาผลกระทบ

ปัญหาส่วนหนึ่งเกิดจากความสามารถที่เพิ่มขึ้นของเครือข่ายและอุปกรณ์ในบ้าน เนื่องจากการเชื่อมต่อแบบไฟเบอร์นำเสนอความเร็วในการอัปโหลดที่สูงขึ้นมาก และจำนวนอุปกรณ์ IoT ที่เพิ่มขึ้นก็เพิ่มทางเลือกในการโจมตี (attack vector) สำหรับแฮกเกอร์ ทำให้ความสามารถในการติดเชื้อและใช้อุปกรณ์จำนวนมากขึ้นเป็นส่วนหนึ่งของบอตเน็ตเพิ่มขึ้นอย่างมหาศาล

อุปกรณ์อัจฉริยะในบ้าน เช่น กล้องวงจรปิด, เครื่องใช้ไฟฟ้า, ตัวขยายสัญญาณ Wi-Fi, กริ่งประตูวิดีโอ, เทอร์โมสตัทอัจฉริยะ, และอุปกรณ์อื่น ๆ สามารถถูกใช้เพื่อส่งทราฟฟิกไปยังเอนด์พอยต์ต่าง ๆ ในการโจมตีแบบบอตเน็ตได้ บ่อยครั้งที่ยากต่อการสังเกตว่าอุปกรณ์เหล่านั้นติดเชื้อหรือไม่ ตราบใดที่พวกมันยังคงทำงานได้ตามปกติ เจ้าของอุปกรณ์อาจไม่ทราบเลยว่าอุปกรณ์ของพวกเขาถูกบุกรุกและอาจถูกนำไปใช้ในการโจมตีในอนาคต

มุมมองจากผู้เชี่ยวชาญ

“นี่ไม่ใช่แค่ปัญหาทางเทคนิคเท่านั้น” Varkey กล่าว “มันคือความล้มเหลวของสุขอนามัยทางไซเบอร์ทั่วโลก ซึ่งกำลังแสดงออกมาในรูปแบบของความเสี่ยงเชิงโครงสร้างพื้นฐานเชิงกลยุทธ์ มันคือกองทัพขนาดใหญ่ของอุปกรณ์ที่ถูกบุกรุกและถูกบุกรุกได้ง่าย ซึ่งรอคำสั่งในการเริ่มดำเนินการ ความรับผิดชอบและการรับประกันด้านความปลอดภัยจะต้องได้รับการพิจารณาใหม่เป็นอันดับแรก ไม่ว่าจะเป็น OEM (ผู้ผลิต), ผู้ให้บริการ, หรือผู้ใช้งานในบ้านก็ตาม”

เขาเรียกร้องให้องค์กรต่าง ๆ ใช้ระบบป้องกันแบบหลายชั้นสำหรับเครือข่ายและเอนด์พอยต์ โดยใช้ตัวจำกัดอัตราทราฟฟิก (traffic-rate limiters), ตัวกรอง DDoS (DDOS scrubbers) และการทดสอบความเครียดของเครือข่ายที่แข็งแกร่งผ่านการจำลอง DDoS เพื่อฝึกซ้อมการรับมือกับการโจมตี

Leave a Reply